Поиск жучков и скрытых видеокамер

В современном информационном мире крылатая фраза: «владеющий информацией владеет миром» ныне получает почти дословное значение. С каждым днем все больше недобросовестных конкурентов или криминальных структур пытаются получить сведения, представляющие результаты творческой деятельности, различного рода научно-технические разработки, технические решения, способы использования технологических процессов устройств, перспективные разработки, не обеспеченные патентной защитой, способы производства продукции, содержание коммерческих, методических, организационных решений, планов организации, модернизации, реорганизации производства, результаты анализа конъюнктуры рынка, маркетинговых исследований, эффективности рекламы, методах и способах как можно более рационального использования денежных средств, различного рода деловая информация (содержание бухгалтерских документов, деловая переписка, сведения о кадровом составе предприятия, системе безопасности, контроля лояльности сотрудников, базы данных клиентов и партнеров и др.), а также личная информация граждан, способная скомпрометировать и нанести различного рода ущерб, либо имущественного характера, либо выражающийся в умалении достоинства личности, подрыве деловой репутации.

Процедура поиска, нейтрализации специальных технических средств негласного съема информации должна проводиться опытными специалистами с использованием профессиональной аппаратуры.

Что включает в себя комплексная специальная проверка помещений на предмет наличия специальных технических средств негласного съема информации:

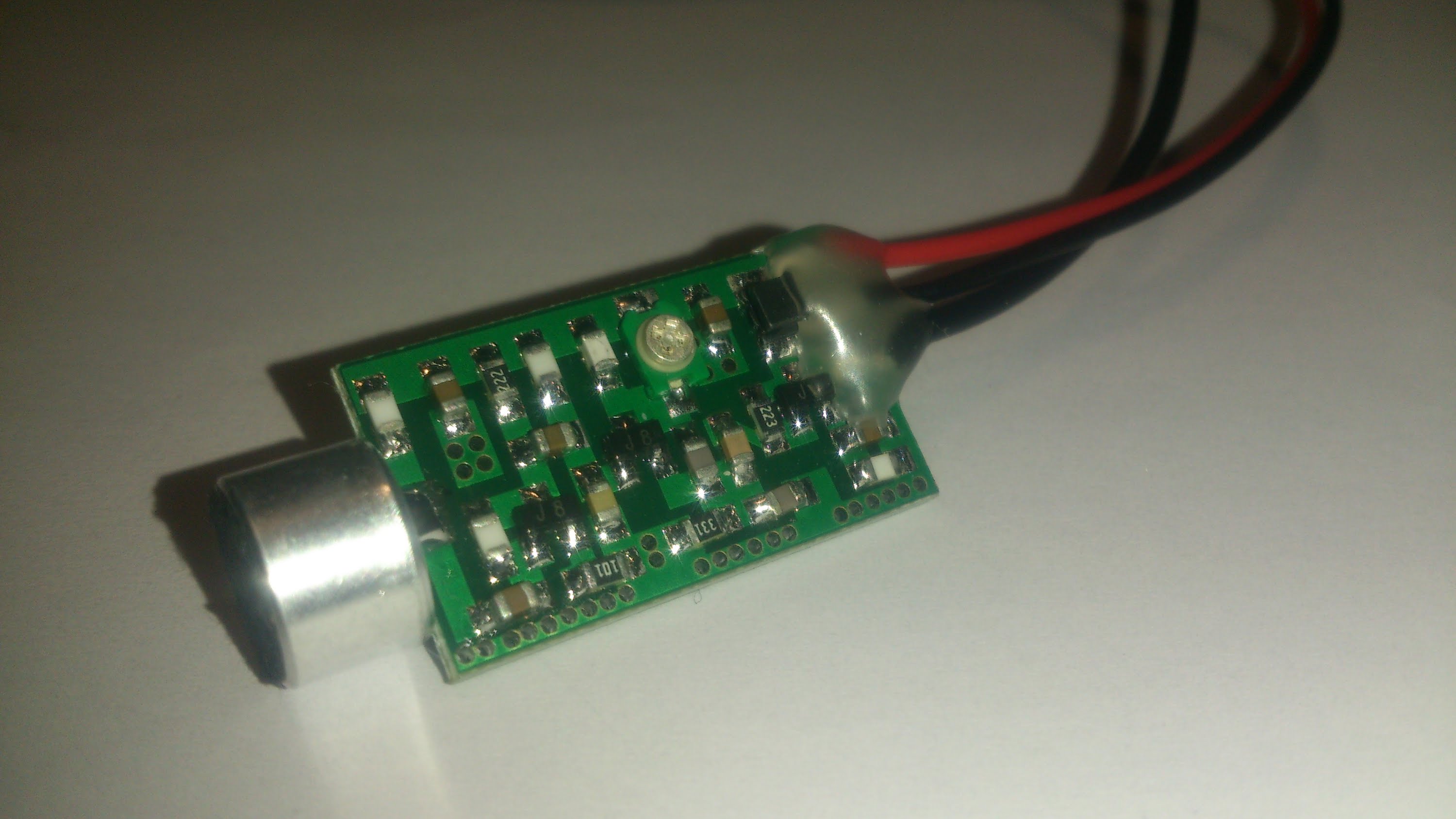

-выявление и нейтрализация внедренных специальных технических средств негласного съема информации (всевозможных радиозакладок, т.н. жучков, скрытых видеокамер, закладок использующих проводные коммуникации для передачи информации, в том числе сети электропитания, слаботочные системы охранной, пожарной сигнализации, телефонные закладки и др.);

-выявление незакрытых, потенциальных технических каналов информации, которые в данный момент не используются, но в любой момент могут быть активированы противником для получения конфиденциальных сведений;

-определение мероприятий, требуемых для закрытия выявленных потенциальных технических каналов утечки информации.